Вірус-шифрувальник: як вилікувати і розшифрувати файли? Розшифровка файлів після вірусу-шифрувальника

Самі по собі віруси як комп'ютерна загрозасьогодні нікого не дивують. Але якщо раніше вони впливали на систему в цілому, викликаючи збої в її працездатності, сьогодні, з появою такого різновиду, як вірус-шифрувальник, дії проникаючої загрози стосуються більше призначених для користувача даних. Він являє собою, бути може, навіть більшу загрозу, ніж деструктивні для Windows виконувані програми або шпигунські аплети.

Що таке вірус-шифрувальник?

Сам по собі код, прописаний в самокопіюєтьсявірус, передбачає шифрування практично всіх призначених для користувача даних спеціальними криптографічними алгоритмами, що не зачіпає системні файли операційної системи.

Спочатку логіка впливу вірусу багатьом булазовсім зрозуміла. Все прояснилося тільки тоді, коли хакери, котрі творили такі аплети, почали вимагати за відновлення початкової структури файлів гроші. При цьому сам проник вірус-шифрувальник розшифрувати файли в силу своїх особливостей не дозволяє. Для цього потрібен спеціальний дешифратор, якщо хочете, код, пароль або алгоритм, необхідний для відновлення шуканого вмісту.

Принцип проникнення в систему і роботи коду вірусу

Як правило, «підчепити» таку гидоту вІнтернеті досить важко. Основним джерелом поширення «зарази» є електронна пошта на рівні інстальованих на конкретному комп'ютерному терміналі програм на зразок Outlook, Thunderbird, The Bat та т. Д. Зауважимо відразу: поштових інтернет-серверів це не стосується, оскільки вони мають досить високий ступінь захисту, а доступ до призначених для користувача даних можливий хіба що на рівні хмарних сховищ.

Інша справа - додаток на комп'ютерномутерміналі. Ось тут-то для дії вірусів поле настільки широке, що і уявити собі неможливо. Правда, тут теж варто зробити застереження: у більшості випадків віруси мають на меті великі компанії, з яких можна «здерти» гроші за надання коду розшифровки. Це і зрозуміло, адже не тільки на локальних комп'ютерних терміналах, а й на серверах таких фірм може зберігатися не те що повністю конфіденційна інформація, але і файли, так би мовити, в єдиному екземплярі, що не підлягають знищенню ні в якому разі. І тоді розшифровка файлів після вірусу-шифрувальника стає досить проблематичною.

Звичайно, і пересічний користувач можепіддатися такій атаці, але в більшості випадків це малоймовірно, якщо дотримуватися найпростіші рекомендації по відкриттю вкладень з розширеннями невідомого типу. Навіть якщо поштовий клієнт визначає вкладення з розширенням .jpg як стандартний графічний файл, спочатку його обов'язково потрібно перевірити штатним антивірусним сканером, встановленим в системі.

Якщо цього не зробити, при відкритті подвійнимкліком (стандартний метод) запуститься активація коду, і почнеться процес шифрування, після чого той же Breaking_Bad (вірус-шифрувальник) не тільки буде неможливо видалити, але і файли після усунення загрози відновити не вдасться.

Загальні наслідки проникнення всіх вірусів такого типу

Як вже говорилося, більшість вірусів цьоготипу проникають в систему через електронну пошту. Ну ось, припустимо, у велику організацію, на конкретний зареєстрований мейл приходить лист зі змістом на кшталт «Ми змінили контракт, скан у вкладенні» або «Вам відправлена накладна з відвантаження товару (копія там-то)». Природно, нічого не підозрюючи співробітник відкриває файл і ...

Всі призначені для користувача файли на рівні офіснихдокументів, мультимедіа, спеціалізованих проектів AutoCAD або ще яких-небудь архіважливих даних моментально зашифровуються, причому, якщо комп'ютерний термінал знаходиться в локальній мережі, вірус може передаватися і далі, шифруючи дані на інших машинах (це стає помітним відразу по «гальмування» системи і зависання програм або запущених в даний момент додатків).

Після закінчення процес шифрування сам вірус,мабуть, відсилає своєрідний звіт, після чого компанії може прийти повідомлення про те, що в систему проникла така-то і така-то загроза, і що розшифрувати її може тільки така-то організація. Зазвичай це стосується вірусу [email protected]. Далі йде вимога сплатити послуги з дешифрування з пропозицією опублікувати декілька файлів на електронну пошту клієнта, найчастіше що є фіктивною.

Шкода від впливу коду

Якщо хто ще не зрозумів: розшифровка файлів після вірусу-шифрувальника - процес досить трудомісткий. Навіть якщо не «вестися» на вимоги зловмисників і спробувати задіяти офіційні державні структури по боротьбі з комп'ютерними злочинами і їх запобіганню, зазвичай нічого путнього не виходить.

Якщо видалити всі файли, провести відновленнясистеми і навіть скопіювати оригінальні дані з знімного носія (природно, якщо така копія є), все одно при активованому вірус все буде зашифровано заново. Так що особливо радіти не варто, тим більше що при вставці тієї ж флешки в USB-порт користувач навіть не помітить, як вірус зашифрує дані і на ній. Ось тоді точно проблем не оберешся.

Первісток в сімействі

Тепер звернемо увагу на першийвірус-шифрувальник. Як вилікувати і розшифрувати файли після впливу виконуваного коду, укладеного як вкладення електронної пошти з пропозицією знайомства, в момент його появи ніхто ще не думав. Усвідомлення масштабів лиха прийшло тільки з часом.

Той вірус мав романтичну назву «I LoveYou ». Нічого не підозрюючи користувач відкривав вкладення в меседжі «елетронкі» і отримував повністю невідтворювані файли мультимедіа (графіка, відео і аудіо). Тоді, правда, такі дії виглядали більш деструктивними (нанесення шкоди призначеним для користувача медіа-бібліотекам), та й грошей за це ніхто не вимагав.

Найновіші модифікації

Як бачимо, еволюція технологій стала доситьприбутковою справою, особливо якщо врахувати, що багато керівників великих організацій моментально біжать оплачувати дії по дешифрування, абсолютно не думаючи про те, що так можна позбутися і грошей, і інформації.

До речі сказати, не дивіться на всі ці «ліві»пости в Інтернеті, мовляв, "я оплатив / оплатила необхідну суму, мені прислали код, все відновилося". Нісенітниця! Все це пишуть самі розробники вірусу з метою залучення потенційних, вибачте, «лохів». Але ж, за мірками рядового користувача, суми для оплати досить серйозні: від сотні до декількох тисяч або десятків тисяч євро або доларів.

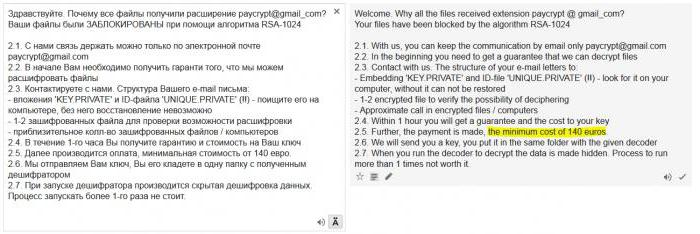

Тепер подивимося на нові типи вірусів такоготипу, які були зафіксовані відносно недавно. Всі вони практично схожі і відносяться не тільки до категорії шифрувальників, але ще і до групи так званих вимагачів. У деяких випадках вони діють більш коректно (на кшталт paycrypt), начебто висилаючи офіційні ділові пропозиції або повідомлення про те, що хтось піклується про безпеку користувача або організації. Такий вірус-шифрувальник своїм повідомленням просто вводить користувача в оману. Якщо той зробить хоч найменше дію з оплати, все - «розлучення» буде по повній.

вірус XTBL

Відносно недавно з'явився вірус XTBL можнавіднести до класичного варіанту шифрувальника. Як правило, він проникає в систему через повідомлення електронної пошти, що містять вкладення у вигляді файлів з розширенням .scr, яке є стандартним для скрінсейвера Windows. Система і користувач думають, що все в порядку, і активують перегляд або збереження вкладення.

На жаль, це призводить до сумних наслідків: імена файлів перетворюються в набір символів, а до основного розширенню додається ще .xtbl, після чого на шуканий адресу пошти приходить повідомлення про можливість дешифрування після оплати зазначеної суми (зазвичай 5 тисяч рублів).

вірус CBF

Даний тип вірусу теж відноситься до класики жанру. З'являється він в системі після відкриття вкладень електронної пошти, а потім перейменовує призначені для користувача файли, додаючи в кінці розширення на зразок .nochance або .perfect.

На жаль, розшифровка вірусу-шифрувальникатакого типу для аналізу вмісту коду навіть на стадії його появи в системі є неможливою, оскільки після завершення своїх дій він виробляє самоліквідацію. Навіть таке, як вважають багато хто, універсальний засіб, як RectorDecryptor, не допомагає. Знову ж користувачеві приходить лист з вимогою оплати, на що дається два дні.

вірус Breaking_Bad

Цей тип загроз працює за тією ж схемою, але перейменовує файли в стандартному варіанті, додаючи до розширення .breaking_bad.

Цим ситуація не обмежується. На відміну від попередніх вірусів, цей може створювати і ще одне розширення - .Heisenberg, так що знайти всі заражені файли не завжди можна. Так що Breaking_Bad (вірус-шифрувальник) є досить серйозною загрозою. До речі сказати, відомі випадки, коли навіть ліцензійний пакет Kaspersky Endpoint Security 10 пропускає загрозу цього типу.

вірус [email protected]

Ось ще одна, мабуть, найсерйозніша загроза,яка спрямована здебільшого на великі комерційні організації. Як правило, в якийсь відділ приходить лист, що містить начебто зміни до договору про постачання, або навіть просто накладна. Вкладення може містити звичайний файл .jpg (типу зображення), але частіше - виконуваний скрипт .js (Java-аплет).

Як розшифрувати вірус-шифрувальник цього типу? Судячи з того, що там застосовується якийсь невідомий алгоритм RSA-1024, ніяк. Якщо виходити з назви, можна припустити, що це 1024-бітна система шифрування. Але, якщо хтось пам'ятає, сьогодні найдосконалішою вважається 256-бітна AES.

Вірус-шифрувальник: як вилікувати і розшифрувати файли за допомогою антивірусного ПО

На сьогоднішній день для розшифровки загроз такоготипу рішень поки не знайдено. Навіть такі метри в області антивірусного захисту, як Kaspersky, Dr. Web і Eset, не можуть знайти ключ до вирішення проблеми, коли в системі наслідив вірус-шифрувальник. Як вилікувати файли? У більшості випадків пропонується відправити запит на офіційний сайт розробника антивірусу (до речі, тільки при наявності в системі ліцензійного ПЗ цього розробника).

При цьому потрібно прикріпити кілька зашифрованихфайлів, а також їх "здорові" оригінали, якщо такі є. В цілому ж, за великим рахунком мало хто зберігає копії даних, так що проблема їх відсутності лише погіршує і без того неприємну ситуацію.

Можливі способи ідентифікації та усунення загрози вручну

Так, сканування звичайними антивірусами загрози визначає і навіть видаляє їх з системи. Але що робити з інформацією?

Деякі намагаються використовуватипрограми-дешифратори на кшталт згаданої вже утиліти RectorDecryptor (RakhniDecryptor). Відзначимо відразу: це не допоможе. А у випадку з вірусом Breaking_Bad так і зовсім може тільки нашкодити. І ось чому.

Справа в тому, що люди, що створюють такі віруси,намагаються убезпечити себе і дати настанову іншим. При використанні утиліт для дешифрування вірус може відреагувати таким чином, що вся система «злетить», причому з повним знищенням всіх даних, що зберігаються на жорстких дисках або в логічних розділах. Це, так би мовити, показовий урок для науки всім тим, хто не хоче платити. Залишається сподіватися тільки на офіційні антивірусні лабораторії.

кардинальні методи

Втім, якщо вже справи зовсім кепські, доведетьсяінформацією пожертвувати. Щоб повністю позбавитися від загрози, потрібно відформатувати весь вінчестер, включаючи віртуальні розділи, після чого встановити «операційну» заново.

На жаль, іншого виходу немає. Навіть відкат системи до певної збереженої точки відновлення не допоможе. Вірус, може бути, і зникне, але файли так і залишаться зашифрованими.

замість післямови

На закінчення варто відзначити, що ситуація така: вірус-шифрувальник проникає в систему, робить свою чорну справу і не лікується ніякими відомими способами. Антивірусні засоби захисту виявилися не готові до такого типу загроз. Само собою зрозуміло, що виявити вірус після його впливу або видалити можна. Але зашифрована інформація так і залишиться в непривабливому вигляді. Так що хочеться сподіватися, що кращі уми компаній-розробників антивірусного ПО все-таки знайдуть рішення, хоча, судячи з алгоритмами шифрування, зробити буде дуже непросто. Згадати хоча б шифрувальну машину Enigma, яка за часів Другої світової війни була у німецького флоту. Кращі криптографи не могли вирішити проблему алгоритму для дешифрування повідомлень, поки не придбали пристрій в свої руки. Так йдуть справи і тут.